Przestępcy tworzą botnety wydobywające kryptowaluty

13 września 2017, 11:04Kryptowaluty cieszą się popularnością nie tylko wśród uczciwych użytkowników, ale również wśród przestępców – od sprzedawców narkotyków po cyfrowych szantażystów. Ich generowanie, zwane wydobywaniem, odbywa się za pośrednictwem komputerów, a z im większej mocy obliczeniowej korzystamy, tym większe prawdopodobieństwo, że otrzymamy walutę

Georgia Południowa została uwolniona od inwazyjnych gryzoni

9 maja 2018, 09:21Po największej na świecie akcji tępienia inwazyjnych szkodników wyspa Georgia Południowa została uwolniona od szczurów i myszy. Podczas ostatnio prowadzonego monitoringu nie zauważono na wyspie żadnych gryzoni ani ich śladów, poinformowali przedstawiciele South Georgia Heritage Trust (SGHT) z Dundee.

Stężenie antybiotyków w rzekach nawet 300-krotnie przekracza bezpieczne wartości

28 maja 2019, 05:34Stężenie antybiotyków w niektórych rzekach aż 300-krotnie przekracza bezpieczne poziomy, odkryli naukowcy, którzy dokonali pierwszego globalnego studium na ten temat.

Pokaźny wzrost budżetu Europejskiej Agencji Kosmicznej

2 grudnia 2019, 10:58Unia Europejska dała zielone światło i przyznała znaczące fundusze niemal wszystkim propozycjom złożonym przez Europejską Agencję Kosmiczną. Po 2-dniowym spotkaniu budżetowym w Hiszpanii ESA otrzymała na kolejne 3 lata o ponad 20% więcej środków niż w poprzednim analogicznym okresie. To największy od 25 lat wzrost budżetu Europejskiej Agencji Kosmicznej.

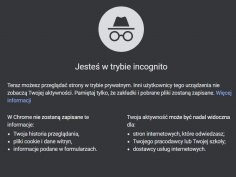

Chcą, by Google płacił wielomiliardowe odszkodowanie za śledzenie w trybie incognito

3 czerwca 2020, 14:34Przed sądem federalnym w San Jose złożono pozew zbiorowy przeciwko Google'owi. Autorzy pozwu oskarżają wyszukiwarkowego giganta o to, że zbiera informacje o internautach mimo iż używają oni trybu prywatnego przeglądarki. Uważają, że Google powinien zapłacić co najmniej 5 miliardów dolarów grzywny.

Wentylacja i maseczki ważniejsze niż zachowanie dystansu

7 kwietnia 2021, 08:24Dobra wentylacja pomieszczeń i maseczki skuteczniej powstrzymują rozprzestrzenianie się SARS-CoV-2 niż dystans społeczny, wynika z ostatnich badań przeprowadzonych na University of Central Florida. Oznacza to, że w szkołach, firmach czy innych zamkniętych pomieszczeniach, można przebywać bez konieczności zachowywania dużego dystansu.

W Dalian podłączono do sieci najpotężniejszy na świecie akumulator przepływowy

30 września 2022, 07:50W chińskim Dalian przyłączono do sieci najpotężniejszy na świecie akumulator przepływowy. Urządzenie Dalian Flow Battery Energy Storage Peak-shaving Power Station rozpocznie pracę w połowie października. System został zaprojektowany przez Instytut Chemii Fizycznej Chińskiej Akademii Nauk w Dalian, a wykonała go firma Rongke Power Co.

Jak zapewnić opiekę nad osobami starszymi w domu?

12 kwietnia 2024, 14:32Opieka nad osobami starszymi w domu jest ważnym zadaniem, które wymaga odpowiedniego przygotowania, zarówno emocjonalnego, jak i praktycznego. Zapewnienie komfortu oraz bezpieczeństwa seniorom pozwala im na zachowanie godności i możliwie największej samodzielności. Poniżej przedstawiamy kilka kluczowych kwestii, które warto rozważyć, organizując opiekę domową dla osób starszych.

Plastry nikotynowe niebezpieczne dla płodu

23 lipca 2006, 15:15Palenie przez matkę w czasie ciąży może, poza innymi skutkami ubocznymi, wywoływać u noworodków związane ze słuchem deficyty poznawcze. Warto więc rozważyć kwestię bezpieczeństwa stosowania przez ciężarne plastrów nikotynowych.

Pierwsza kobieta uhonorowana Nagrodą Turinga

23 lutego 2007, 11:41Po raz pierwszy w swojej 40-letniej historii Nagroda Turinga, jedna z najbardziej prestiżowych nagród informatycznych, powędrowała w ręce kobiety. Obecnie 75-letnia Frances E. Allen została uhonorowana za swoją pracę nad technikami optymalizującymi wydajność komputerowych kompilatorów, czyli programów tłumaczących różne języki programowania pomiędzy sobą.